| |

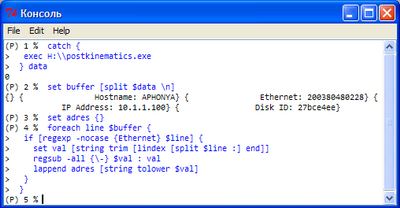

Рассмотрим немного механизм работы данного MOM-расширения.

Подробно он нам не известен, я пользуюсь независимыми источниками. Если у

Вас имеется возможность, просим Вас, ознакомить с творчеством, выслав мне

*.dll.

| 2-ой

вариант |

|

Фирма, занимающая защитой

подобным образом, понимала, что их первый

механизм далек от "идеала",

и по этому 2-ым развитием защиты стало упрятывание механизма в МОМ -

расширение Tcl

интерпретатора UG.

"под

каждый станок они делают свою dll так, что ее функционал состоит из 2

частей:

-

проверочная "свой-чужой";

-

расчетная часть (набор функций

MOM_output_literal с выводом некоторых

кадров).

Если тупо отключить вызов

dll в tcl, то без второй части нормальную УП не получишь... И если

первая часть у них стандартна, то вторая весьма разнообразна для разных

заказчиков и станков.

Старую защиту уже

пол-страны научились обходить, даже не трогая dll, т.к. привязка шла к

серийному номеру тома

или MAC-адресу

сетевой карты. Как его перебить любым редактором

секторов - дело абсолютно

нехитрое..."

|

1. Проверка серийного номера диска на

основе WinApi: GetVolumeInformation

Пример исходника |

2. Проверка

ликвидности запуска пп на основе UGOpen: UF_ask_system_info

Пример исходника |

|

| 3-ий вариант |

|

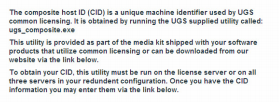

"Идя

навстречу "пожеланиям трудящихся" :) года полтора-два назад"

(получается в 2008-2009 гг),

"фирма

сменила метод защиты.

Теперь у них более цивильно, с увязкой

UG

на компе

-

снимается

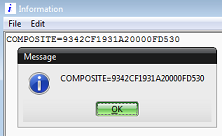

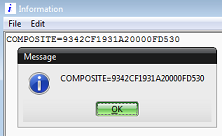

CID, и защита завязана на него." Новый метод

защиты был связан с выпуском NX5 и появлением

в его дистрибутиве утилиты ugs_composite.exe.

Данная утилита предназначена для

создания уникального компьютерного идентификатора и не только.

Идентификатор, по заявлением UG,

создается на основе сетевых параметров компьютера и характеристики его

железа.

Документация: CID.pdf

|

Если запустить эту утилиту с

ключом -v ,

то получим примерно такой ответ: |

/ugs_composite.exe

-v

Siemens PLM Composite HostID Tool v. 2.0 |

Утилита прямо не зависит от библиотек

UG. По своей внутренней структуре довольна

таки запутанна. Разработана в 1999-2007 Macrovision Corporation

и Certicom Corp. 1999Aug 7-2000 ( .\src\a16.c - ...- .\src\a486.c).

- ? Утилита выдает следующие варианты

ID : ANY SE_HWKEY_ID UG_DEMO_ID

UG_HWKEY_ID LM_A_VENDOR_ID_DECLARE.

- ? Формат выдачи SNH для

UGS:

The UGS Licensing composite hostid is : "%s"

"%s", "%s", "%d", "%d"

- ? Меня смутил размер. А также наличие

WinApi функций для графики. Что то тут не так.....

int main(int argc, char *argv[])

{

int i;

int v4;

int v6;

int v7;

for ( i = 1; i < argc; ++i )

{

if ( !strcmp(argv[i], "-v") )

{

printf("Siemens PLM Composite HostID Tool v. 2.0\n");

exit(0);

}

}

v6 = sub_410010(0, 0, &unk_582CC0, &dword_582F3C);

v4 = sub_40FA00(dword_582F3C, &dword_51E000, dword_51E008);

if ( v6 || v4 )

{

sub_40F62E(dword_582F3C, "Composite Hostid FAILED to initialize");

printf("\n%d, %d\n", v6, v4);

}

v7 = sub_40EEE0(dword_582F3C, 2, Str1);

argc = sub_40EEE0(dword_582F3C, -1, byte_536460);

if ( strcmp(Str1, byte_536460) || v7 || argc != v7 )

{

printf("Error retrieving composite hostid. (SNH)\n");

printf("\"%s\", \"%s\", \"%d\", \"%d\" \n ", Str1, byte_536460, v7, argc);

}

sub_40EEE0(dword_582F3C, dword_51E000, Str1);

sub_40EEE0(dword_582F3C, dword_51E004, byte_536460);

if ( sub_40EEE0(dword_582F3C, 31, (char *)&unk_538460) )

sub_40EB77(dword_582F3C);

else

printf("The UGS Licensing composite hostid is :\n\"%s\"\n", &unk_538460);

sub_40DEE2(dword_582F3C);

printf("Press the ENTER key to continue...\n");

getchar();

exit(0);

}

Образно, теперь

процесс защиты можно представить следующим образом:

- Для начала, фирма требует предоставить CID каждого компьютера используя утилиту ugs_composite.exe.

Или встроенную библиотеку для постпроцессора

: check_composite_16.zip

- Затем этот CID они прошивают в *.dll (*.so).

-

Процесс проверки должен выглядеть примерно так:

при запуске постпроцессора, интерпретатор подгружает

*.dll (*.so), который запускает ugs_composite.exe

( или ugs_composite должна быть интегрирована в

dll c MOM) и проверяет его с зашитой в него, предварительно собранной выше, базой

номеров CID.

- Дополнительно,

вводится расчетная часть (набор функций

MOM_output_literal с выводом некоторых кадров).

|

|

5-ый вариант ( будущего ) |

Следующим этапом защиты построения постпроцессоров,

я думаю может стать кодирование их, в так называемый формат

*.tbc.

Во всяком случае, к этому видны уже подвижки....

Подвижки

эти начали немецкие программисты в 2002-2004 гг. Подвижки

эти начали немецкие программисты в 2002-2004 гг.

Что

же такое формат *.tbc? Аббревиатуру

tbc можно перевести как

"tcl binary compile"

или

"tcl bytecode".

Не путайте с файлом формы из почтовой программы The

Bat! и другими программами.

Свою историю этот формат начал с небезызвестной платной

программы TclPro. Но в далеком 2000 году компания TclPro перевела свою

разработку в режим ОпенСорс:

http://sourceforge.net/projects/tclpro/ и участники разошлись по

другим проектам. Её работы подхватила компания

ActiveState, занимающая

развитием ActiveTcl, TclDevKit,.. Данный программный продукт ( Tcl Dev

Kit ) предоставляет компилятор, который компилирует

tcl скрипты в байткод и преобразует его в файл с расширением

.tbc. "Образно,

tbc -

файл, тоже самое что и tcl - скрипт,

только "platform independent"."

( это слова с сайта производителя)

Применение Tcl Dev Kit Compiler имеет ряд ограничений: Применение Tcl Dev Kit Compiler имеет ряд ограничений:

- [incr Tcl] код не компилируется.

- Код с динамическим созданием процедур не компилируется.

- И процедуры, использующие пространство имен namespace eval

- также не компилируются.

Для выполнения

*.tbc

скрипта необходимо подключить

run-time package - tbcload.

Соответственно, при использовании его в постпроцессоре он должен идти в

комплекте.

| Пример подключения. |

set pplib "pplib_2.0.tcl"

set udelib ""

set std_pooldir [MOM_ask_env_var "UGII_CAM_POST_DIR"]

#_______________________________________________________________________________

# NX UGPost, uses tbcload TBC

#_______________________________________________________________________________

#

package ifneeded tbcload 1.3 [list load [file join $std_pooldir/tbcload13.dll]]

regsub ".tcl" $pplib ".tbc" pplib_tbc

regsub ".tcl" $udelib ".tbc" udelib_tbc

...

#_______________________________________________________________________________

# Source - Пример.

#_______________________________________________________________________________

if {$pplib != ""} {

if {[string index $pplib 0] != " "} {

if {$DEBUG} {puts "source $std_pooldir$pplib..."}

if {[catch {source "${std_pooldir}$pplib"}]} {

if {[catch {source "${std_pooldir}$pplib_tbc"}]} {

MOM_output_to_listing_device \

"ERROR: ***** $std_pooldir$pplib in $std_pooldir not found *****"

break

} else {

lappend std_config_data "using encoded TBC pplib ..."

}

} else {

lappend std_config_data "using development TCL pplib ..."

}

}

}

|

Сложность

декомпиляции

tbc

- файлов заключается в том, что исходники компилятора и среды выполнения

открыты. ( В случае указанного выше проекта). То-есть, никто не мешает

провести изменения пакета tbcload

и распространять его с постпроцессором. В другом случае, достаточно

снова изменить пакет tbcload

и компилятор, чтобы получить уже другой - tbcload2.

Эта

ситуация, в корне отличается, скажем от декомпилятора байт-кода для Java

- знаменитого DJ Java

Decompiler от Atanas Neshkov. И всё потому, что стандарт Java

принят официально и не меняется, для обеспечения совместимости всех

производителей.

|

|

Файл для исследования:

postkinematics.zip

Файл для исследования:

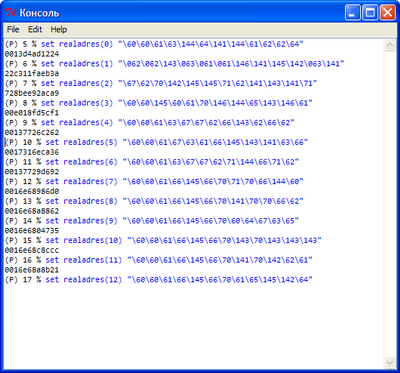

postkinematics.zip![]() Суть работы можно описать примерно так:

Суть работы можно описать примерно так: